Pembuatan, konfigurasi dan manajemen identitas

Pembuatan, konfigurasi dan manajemen user

Akun user berisi semua informasi yang diperlukan untuk mengautentikasi user selama proses masuk. Setelah terautentikasi, Microsoft Entra ID akan membuat token akses untuk memberi otorisasi kepada user dan menentukan resource apa yang dapat di akses serta apa yang dapat di lakukan dengan resource tersebut.

Melihat user

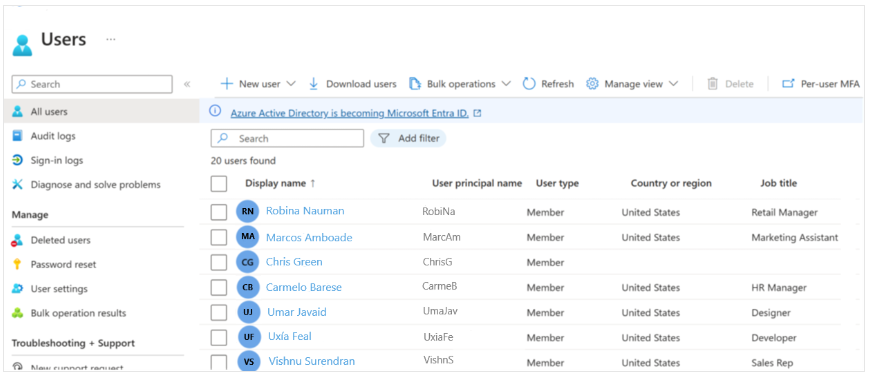

Untuk melihat user Microsoft Entra, pilih entri Users di bawah Identity – kemudian buka tampilan All Users. Perhatikan kolom User Type untuk melihat anggota (members) dan tamu (guests), seperti yang ditunjukkan pada gambar berikut.

Biasanya, Microsoft Entra ID mendefinisikan user dalam tiga cara:

- Identitas cloud – User ini hanya ada di Microsoft Entra ID. Contohnya adalah akun administrator dan user biasa. Sumber mereka adalah Microsoft Entra ID atau direktori Microsoft Entra eksternal jika user tersebut didefinisikan di instansi Microsoft Entra lain namun membutuhkan akses ke resource langganan yang dikendalikan oleh direktori ini.

- Identitas yang disinkronkan dengan direktori – User ini ada di Active Directory lokal (on-premises). Aktivitas sinkronisasi yang dilakukan melalui Microsoft Entra Connect akan membawa user ini ke Azure. Sumber mereka adalah Windows Server AD.

- User tamu atau guest – User ini berada di luar Azure. Contohnya adalah akun dari penyedia cloud lain dan akun Microsoft seperti akun Xbox LIVE. Sumber mereka adalah Invited User. Jenis akun ini berguna ketika vendor eksternal atau kontraktor membutuhkan akses ke resource Azure.

Menambahkan license terhadap user

Untuk membuat user pada Microsoft Entra harus memiliki akses akun sebagai User Administrator.

Membuat user baru di Microsoft Entra ID

- Buka menu Identity di pusat admin Microsoft Entra.

- Di navigasi sebelah kiri, pilih Users, lalu All Users.

- Pada halaman Users, di menu, pilih + New user lalu Create new user.

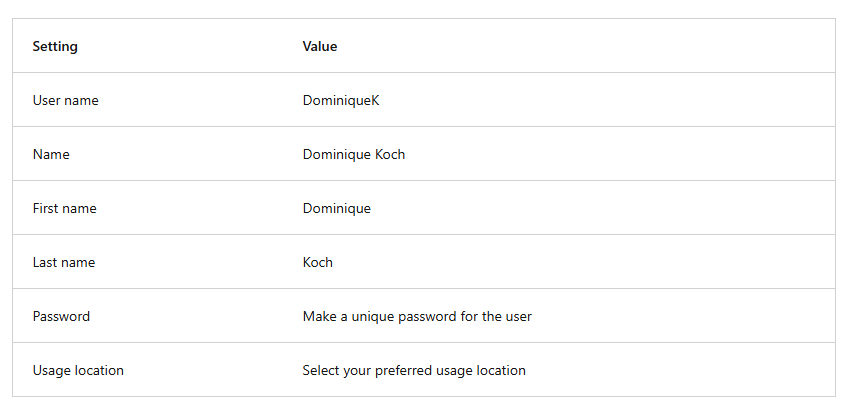

- Buat user menggunakan informasi berikut:

- Setelah selesai, verifikasi bahwa akun Chris Green muncul di daftar All Users.

Membuat Grup Keamanan di Microsoft Entra ID

- Buka layar Microsoft Entra admin center.

- Pada navigasi sebelah kiri, di bawah Identity, pilih Groups lalu pilih All groups.

- Pada layar Groups, di menu, pilih New group.

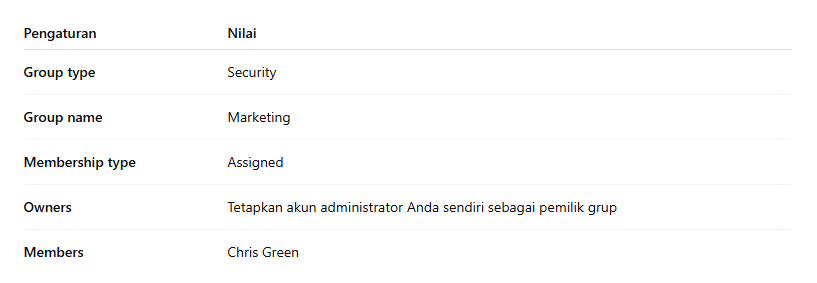

- Buat grup dengan informasi berikut:

- Setelah selesai, verifikasi bahwa grup bernama Marketing muncul di daftar All groups.

Memberikan Lisensi ke Grup

- Pada daftar All groups, pilih grup Marketing.

- Di jendela Marketing, di bawah bagian Manage, pilih Licenses.

- Perhatikan bahwa saat ini tidak ada lisensi yang diberikan ke grup ini.

- Buka tab baru di browser Anda.

- Pergi ke Microsoft 365 admin center di http://admin.microsoft.com.

- Pilih Billing dari menu di sebelah kiri.

- Pilih Licenses.

- Dari daftar lisensi yang tersedia, pilih salah satu.

- Selanjutnya, pilih Groups dari daftar di dekat bagian atas layar.

- Pada halaman Groups, pilih + Assign license.

- Cari dan pilih grup Marketing yang telah kita buat sebelumnya.

- Pilih tombol Assign di bagian bawah dialog.

- Anda akan menerima pesan bahwa lisensi berhasil diberikan.

Memulihkan atau Menghapus user yang Baru Saja Dihapus di Microsoft Entra ID

Setelah Anda menghapus user, akun tersebut akan tetap dalam status suspended selama 30 hari. Selama jangka waktu 30 hari ini, akun user dapat dipulihkan bersama dengan semua propertinya. Setelah jangka waktu tersebut berakhir, proses penghapusan permanen akan dimulai secara otomatis.

Baik Anda maupun dukungan pelanggan Microsoft tidak dapat memulihkan user yang telah dihapus secara permanen.

- Anda harus memiliki salah satu peran berikut untuk dapat memulihkan atau menghapus user secara permanen:

- Global administrator

- Partner Tier-1 Support

- Partner Tier-2 Support

- User administrator

Mengembalikan atau menghapus user

Latihan ini mengasumsikan Anda memiliki tenant Microsoft Entra dasar dengan minimal hak User Administrator untuk menyelesaikannya. Anda bisa mendapatkan langganan uji coba gratis di Try Azure for Free.

Menghapus user dari Microsoft Entra ID

- Buka Microsoft Entra admin center.

- Di navigasi sebelah kiri, di bawah Identity, pilih Users.

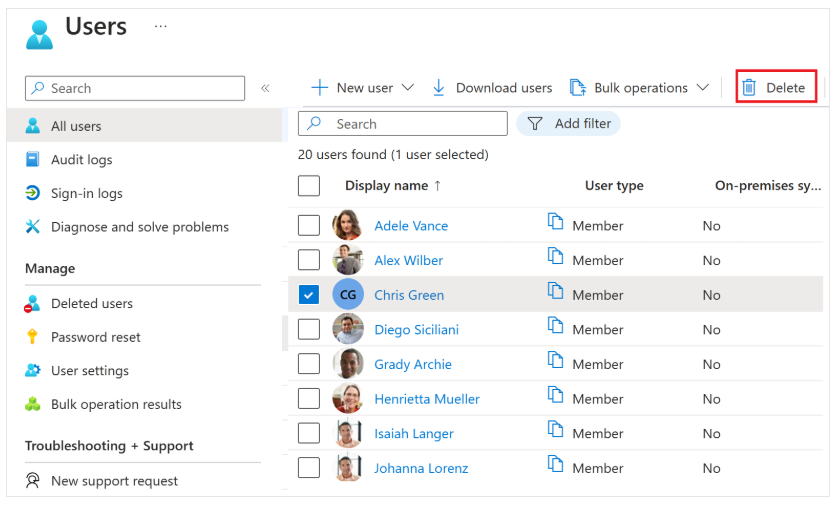

- Di daftar Users, centang kotak untuk user yang akan dihapus. Misalnya, pilih Chris Green.

Memilih user langsung dari daftar memungkinkan Anda mengelola beberapa user sekaligus. Jika Anda mengklik nama user untuk membuka halaman detail user tersebut, Anda hanya akan mengelola satu user itu saja.

- Setelah akun user dipilih, di menu, pilih Delete user.

- Tinjau kotak dialog yang muncul, lalu pilih OK.

Memulihkan user yang Dihapus

- Anda dapat melihat semua user yang dihapus dalam waktu kurang dari 30 hari. user-user ini masih dapat dipulihkan.

- Pada halaman Users, di navigasi sebelah kiri, pilih Deleted users.

- Tinjau daftar user yang dihapus dan pilih user yang sebelumnya Anda hapus.

Secara default, akun user yang dihapus akan dihapus secara permanen dari Microsoft Entra ID setelah 30 hari.

- Pada menu, pilih Restore user.

- Tinjau kotak dialog yang muncul, lalu pilih OK.

- Di navigasi sebelah kiri, pilih All users.

- Verifikasi bahwa user tersebut telah berhasil dipulihkan.

Pembuatan, konfigurasi dan manajemen group

Sebuah grup Microsoft Entra membantu mengorganisasi user, sehingga memudahkan dalam mengelola izin akses. Dengan menggunakan grup, pemilik resource (atau pemilik direktori Microsoft Entra) dapat menetapkan satu set izin akses kepada semua anggota grup sekaligus, daripada harus memberikan hak akses satu per satu. Grup memungkinkan kita untuk mendefinisikan batasan keamanan (security boundary) dan kemudian menambahkan atau menghapus user tertentu untuk memberikan atau mencabut akses dengan usaha seminimal mungkin.

Microsoft Entra ID mendukung kemampuan untuk mendefinisikan keanggotaan berdasarkan aturan – misalnya berdasarkan departemen tempat user bekerja, atau jabatan yang mereka miliki.

Jenis Grup di Microsoft Entra ID

Microsoft Entra ID memungkinkan Anda untuk mendefinisikan dua jenis grup yang berbeda:

1. Security groups – Ini adalah jenis grup yang paling umum dan digunakan untuk mengelola akses anggota dan komputer ke resource bersama. Misalnya, Anda dapat membuat grup keamanan untuk kebijakan keamanan tertentu. Dengan cara ini, Anda dapat memberikan satu set izin ke semua anggota sekaligus, daripada menambahkan izin satu per satu. Opsi ini memerlukan seorang Microsoft Entra administrator.

2. Microsoft 365 groups – Grup ini menyediakan kesempatan kolaborasi dengan memberikan anggota akses ke kotak surat bersama (shared mailbox), kalender, file, situs SharePoint, dan lainnya. Opsi ini juga memungkinkan Anda memberikan akses ke orang di luar organisasi Anda. Opsi ini tersedia untuk user biasa maupun admin.

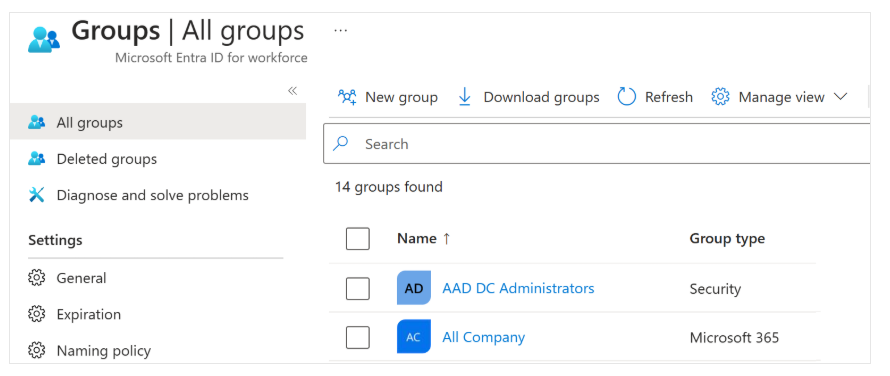

Melihat Grup yang Tersedia

Anda dapat melihat semua grup melalui item Groups di bawah Identity di Microsoft Entra admin center. Sebuah deployment baru Microsoft Entra ID biasanya belum memiliki grup yang didefinisikan.

Tipe Keanggotaan Grup (Membership Type)

Karakteristik kedua dari sebuah grup yang perlu Anda ketahui adalah Membership Type, yang menentukan bagaimana anggota grup ditambahkan. Ada dua tipe:

- Assigned – Anggota ditambahkan dan dikelola secara manual.

- Dynamic – Anggota ditambahkan berdasarkan aturan, sehingga membentuk Dynamic Group. Grup dinamis ini tetap berupa security group atau Microsoft 365 group, hanya saja anggotanya dikontrol melalui aturan.

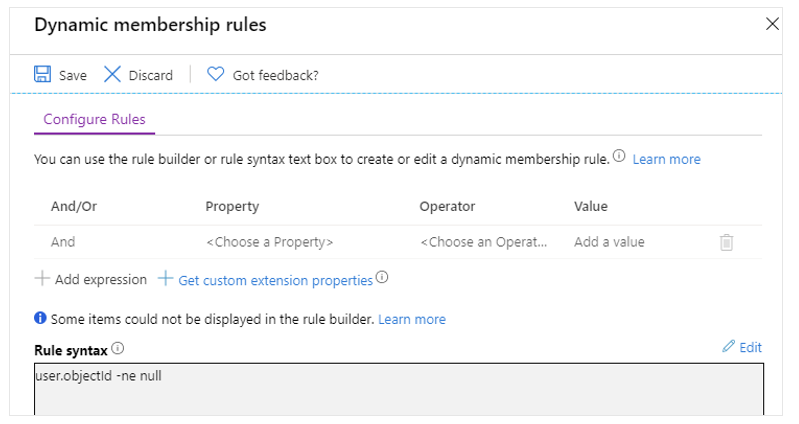

Grup Dinamis (Dynamic Groups)

Jenis grup terakhir adalah dynamic group, seperti namanya, keanggotaan grup ini dibentuk berdasarkan formula setiap kali grup digunakan. Sebuah dynamic group akan mencakup semua penerima di Active Directory yang nilai atributnya cocok dengan filter yang ditentukan. Jika properti penerima diubah sehingga cocok dengan filter, maka penerima tersebut bisa secara otomatis menjadi anggota grup dan mulai menerima pesan yang dikirim ke grup tersebut. Proses provisioning akun yang didefinisikan dengan baik dan konsisten akan mengurangi kemungkinan masalah ini terjadi.

Grup dinamis ini akan terdiri dari semua anggota valid dari Microsoft Entra ID.

Menambahkan grup pada Microsoft Entra ID

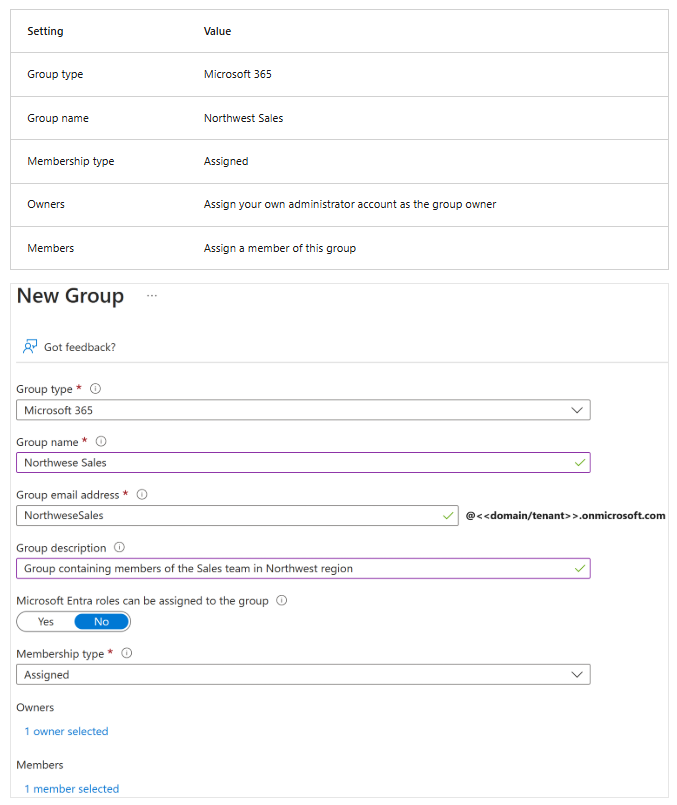

Membuat Grup Microsoft 365 di Microsoft Entra ID

- Buka halaman Identity di Microsoft Entra admin center.

- Pada navigasi sebelah kiri, pilih Groups.

- Di bagian Groups, pada menu, pilih New group.

- Buat grup dengan informasi berikut:

- Setelah selesai, verifikasi bahwa grup bernama Northwest Sales muncul di daftar All groups.

- Anda mungkin perlu me-refresh daftar All groups beberapa kali agar grup baru muncul.

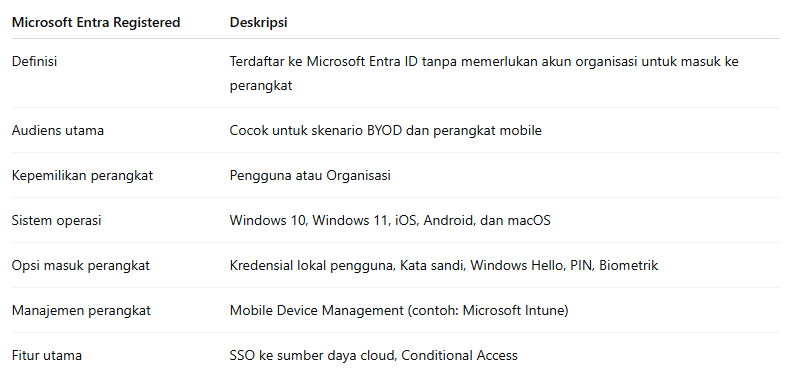

konfigurasi dan manajemen registrasi perangkat

Untuk melindungi aset ini, staf IT harus terlebih dahulu mengelola identitas perangkat. Mereka kemudian dapat membangun pengelolaan ini menggunakan alat seperti Microsoft Intune untuk memastikan standar keamanan dan kepatuhan dipenuhi. Microsoft Entra ID memungkinkan single sign-on (SSO) ke perangkat, aplikasi, dan layanan dari mana saja.

- User dapat mengakses aset organisasi yang mereka butuhkan.

- Staf IT memiliki kontrol yang diperlukan untuk mengamankan organisasi.

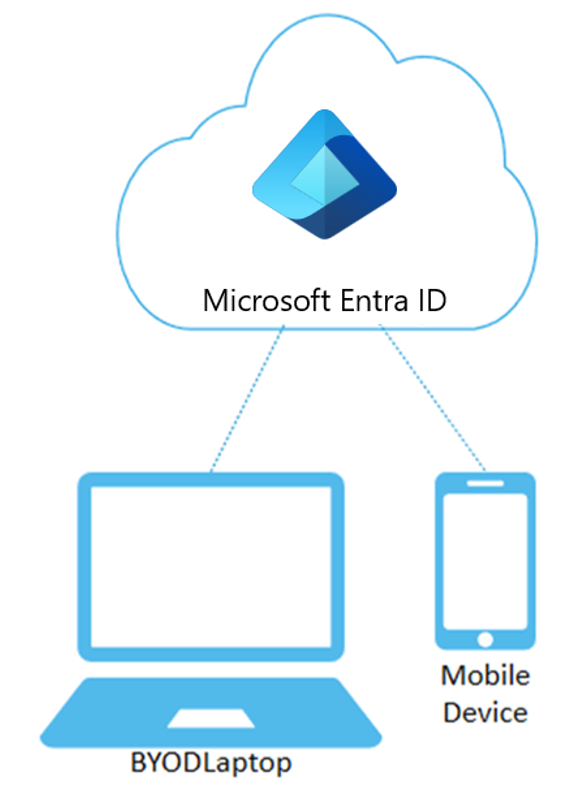

Tujuan perangkat terdaftar di Microsoft Entra adalah mendukung skenario bring-your-own-device (BYOD) atau perangkat mobile. Dalam skenario ini, User dapat mengakses resource yang dikendalikan oleh Microsoft Entra ID menggunakan perangkat pribadi.

Perangkat ini masuk menggunakan akun lokal seperti akun Microsoft di Windows 10, dengan akun Microsoft Entra terlampir untuk akses resource organisasi.

Administrator dapat mengamankan dan mengontrol perangkat ini menggunakan Mobile Device Management (MDM) seperti Microsoft Intune, misalnya memaksa enkripsi penyimpanan, kompleksitas kata sandi, dan menjaga perangkat lunak tetap diperbarui.

Registrasi Microsoft Entra ID bisa dilakukan saat pertama kali mengakses aplikasi kerja, atau secara manual melalui menu Settings di Windows 10.

Skenario untuk Perangkat Terdaftar

- User A ingin mengakses email organisasi dan layanan HR dari PC rumahnya. Ia mendaftarkan PC pribadinya ke Microsoft Entra ID dan kebijakan Intune diterapkan agar sesuai dengan syarat akses.

- User B mencoba mengakses email organisasi dari Android yang sudah di-root. Karena kebijakan Intune memblokir perangkat root, akses ditolak.

Perangkat yang Bergabung dengan Microsoft Entra

Microsoft Entra Join ditujukan untuk organisasi yang mengadopsi cloud-first atau cloud-only. Organisasi dapat mengakses aplikasi dan resource cloud maupun on-premises.

Perangkat yang bergabung dengan Microsoft Entra (Microsoft Entra joined devices) masuk menggunakan akun Microsoft Entra organisasi. Akses ke resource dalam organisasi dapat dibatasi lebih lanjut berdasarkan akun Microsoft Entra tersebut dan kebijakan Conditional Access yang diterapkan pada identitas perangkat.

Administrator dapat mengamankan dan mengontrol perangkat Microsoft Entra yang bergabung menggunakan alat Mobile Device Management (MDM) seperti Microsoft Intune, atau dalam skenario co-management menggunakan Microsoft Endpoint Configuration Manager. Alat-alat ini memungkinkan penerapan konfigurasi yang diwajibkan organisasi seperti:

- Penyimpanan harus dienkripsi,

- Kompleksitas kata sandi,

- Instalasi perangkat lunak,

- Pembaruan perangkat lunak.

Administrator juga dapat menyediakan aplikasi organisasi ke perangkat Microsoft Entra yang bergabung menggunakan Configuration Manager.

Microsoft Entra Join dapat dilakukan melalui opsi layanan mandiri seperti Out of Box Experience (OOBE), bulk enrollment, atau Windows Autopilot.

Perangkat yang bergabung dengan Microsoft Entra tetap dapat mempertahankan akses single sign-on (SSO) ke resource on-premises saat perangkat berada di dalam jaringan organisasi. Perangkat ini dapat mengautentikasi ke server on-premises untuk kebutuhan seperti berbagi file, pencetakan, dan aplikasi lainnya.

Skenario untuk perangkat yang bergabung (joined devices)

Meskipun Microsoft Entra Join terutama ditujukan untuk organisasi yang tidak memiliki infrastruktur Windows Server Active Directory on-premises, Anda tetap dapat menggunakannya dalam skenario berikut:

- Anda ingin beralih ke infrastruktur berbasis cloud menggunakan Microsoft Entra ID dan MDM seperti Intune.

- Anda tidak dapat menggunakan domain join on-premises, misalnya saat Anda perlu mengelola perangkat mobile seperti tablet dan ponsel.

- User Anda terutama perlu mengakses Microsoft 365 atau aplikasi SaaS lain yang terintegrasi dengan Microsoft Entra ID.

- Anda ingin mengelola sekelompok User di Microsoft Entra ID alih-alih di Active Directory. Skenario ini bisa diterapkan, misalnya, untuk pekerja musiman, kontraktor, atau pelajar.

- Anda ingin memberikan kemampuan join kepada pekerja di kantor cabang terpencil dengan infrastruktur on-premises yang terbatas.

Anda dapat mengonfigurasi perangkat yang bergabung dengan Microsoft Entra untuk semua perangkat Windows 10, kecuali Windows 10 Home. Tujuan dari perangkat Microsoft Entra Join adalah untuk menyederhanakan:

- Penerapan Windows untuk perangkat milik organisasi,

- Akses ke aplikasi dan resource organisasi dari perangkat Windows mana pun,

- Manajemen berbasis cloud untuk perangkat milik organisasi,

- User dapat masuk ke perangkat mereka menggunakan Microsoft Entra ID atau akun Active Directory kerja atau sekolah yang disinkronkan.

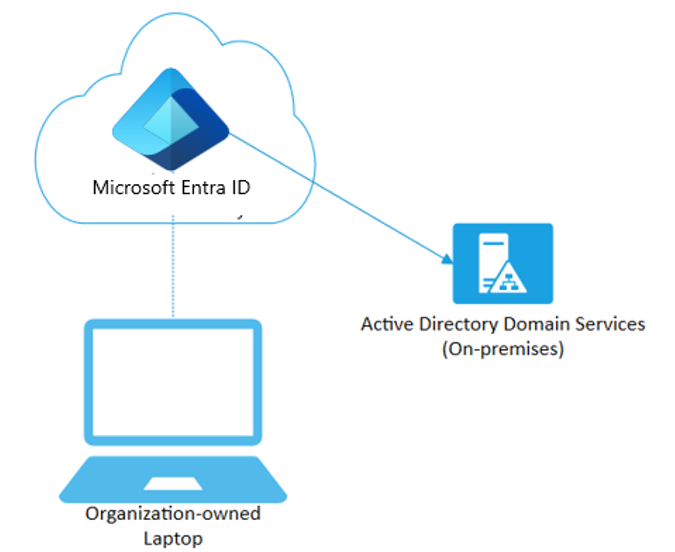

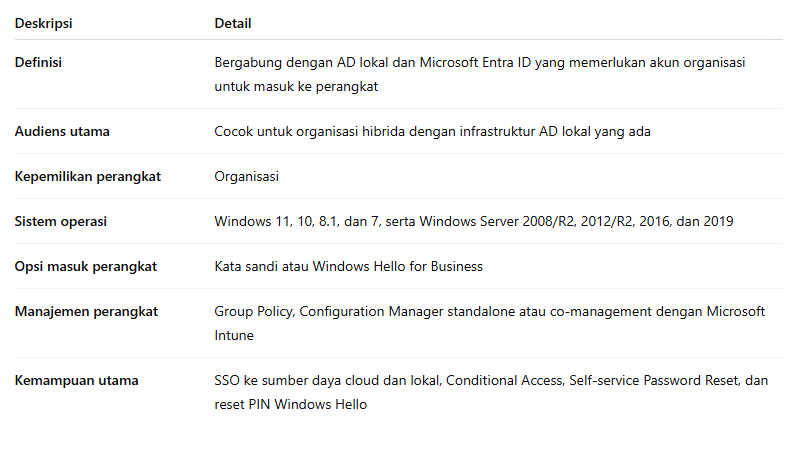

Perangkat Hybrid Microsoft Entra yang Bergabung

Selama lebih dari satu dekade, banyak organisasi telah menggunakan domain join ke Active Directory on-premises mereka untuk memungkinkan:

- Departemen TI mengelola perangkat milik organisasi dari satu lokasi pusat.

- User masuk ke perangkat mereka menggunakan akun Active Directory kerja atau sekolah mereka.

Biasanya, organisasi dengan infrastruktur on-premises bergantung pada metode pencitraan untuk mengonfigurasi perangkat, dan mereka sering menggunakan Configuration Manager atau Group Policy (GP) untuk mengelolanya.

Jika lingkungan Anda memiliki infrastruktur AD on-premises dan Anda juga ingin mendapatkan manfaat dari kemampuan yang disediakan oleh Microsoft Entra ID, Anda dapat mengimplementasikan perangkat Microsoft Entra Join hybrid. Perangkat-perangkat ini adalah perangkat yang terhubung ke Active Directory on-premises Anda dan terdaftar di direktori Microsoft Entra Anda.

Skenario untuk perangkat yang digabungkan secara hibrida

Gunakan perangkat yang digabungkan secara hibrida Microsoft Entra jika:

- Anda memiliki aplikasi Win32 yang diterapkan ke perangkat ini yang bergantung pada autentikasi mesin Active Directory.

- Anda ingin terus menggunakan Group Policy untuk mengelola konfigurasi perangkat.

- Anda ingin terus menggunakan solusi pencitraan yang ada untuk menyebarkan dan mengonfigurasi perangkat.

- Anda harus mendukung perangkat Windows 7 dan 8.1 yang lebih rendah, selain Windows 10.

Device Writeback

Dalam konfigurasi Microsoft Entra ID berbasis cloud, perangkat hanya terdaftar di Microsoft Entra ID. AD lokal Anda tidak memiliki visibilitas terhadap perangkat tersebut. Ini berarti bahwa akses kondisional di cloud mudah untuk diatur dan dipelihara. Namun, dalam bagian ini kita membahas pengaturan hibrida dengan Microsoft Entra Connect. Bagaimana Anda melakukan akses kondisional di lokasi menggunakan perangkat, jika perangkat tersebut hanya ada di Microsoft Entra ID? Device writeback membantu Anda untuk melacak perangkat yang terdaftar di Microsoft Entra ID di AD. Anda akan memiliki salinan objek perangkat di wadah "Registered Devices".

Skenario: Anda memiliki aplikasi yang ingin Anda beri akses kepada user hanya jika mereka datang dari perangkat yang terdaftar.

- Cloud: Anda dapat menulis kebijakan Conditional Access untuk aplikasi-aplikasi yang terintegrasi dengan Microsoft Entra berdasarkan apakah perangkat tersebut tergabung dalam Microsoft Entra ID atau tidak.

- On-premises: Ini tidak mungkin tanpa device writeback. Jika aplikasi terintegrasi dengan ADFS (2012 atau lebih tinggi), maka Anda dapat menulis aturan klaim untuk memeriksa status perangkat dan memberikan akses hanya jika klaim "is managed" ada. Untuk mengeluarkan klaim ini, ADFS akan memeriksa objek perangkat di wadah "Registered Devices" dan kemudian mengeluarkan klaim sesuai dengan itu.

Windows Hello For Business (WHFB) memerlukan device writeback untuk berfungsi dalam skenario Hybrid dan Federated.

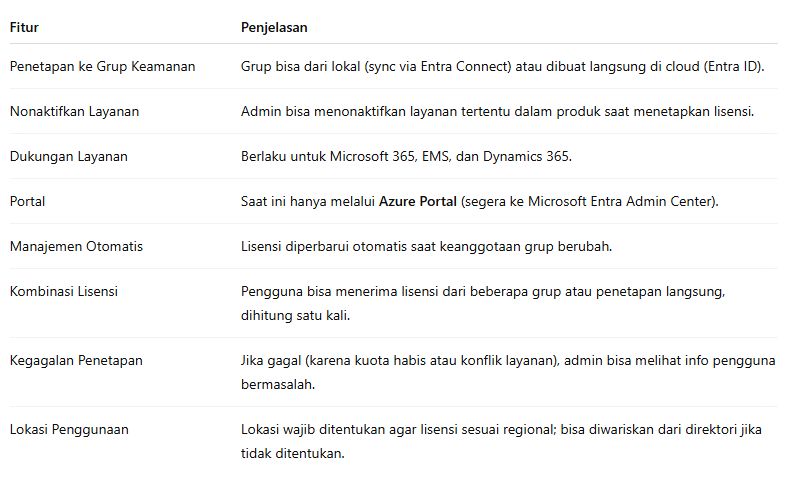

Manajemen License

Microsoft 365, EMS, Dynamics 365, dan layanan cloud Microsoft lainnya memerlukan lisensi untuk setiap user. Sebelumnya, lisensi hanya bisa diberikan per user; sekarang tersedia penetapan lisensi berbasis grup.

Manfaat Penetapan Lisensi Berbasis Grup

- Memudahkan pengelolaan lisensi dalam skala besar.

- Otomatis menetapkan atau mencabut lisensi saat user bergabung atau keluar dari grup.

- Mengurangi kebutuhan user skrip PowerShell kompleks.

Persyaratan Lisensi

Perlu memiliki salah satu dari:

- Microsoft Entra ID Premium P1 (atau lebih tinggi).

- Office 365 Enterprise E3, A3, GCC G3, E3 untuk GCCH/DOD (atau lebih tinggi).

- Harus memiliki jumlah lisensi yang mencukupi untuk semua anggota grup.

Fitur-Fitur Utama

Mengidentifikasi dan Menyelesaikan Masalah Penetapan Lisensi Grup di Microsoft Entra ID

| Masalah Lisensi | Deskripsi | Solusi | Nama Error di PowerShell |

|---|---|---|---|

| Lisensi Tidak Cukup | Tidak cukup jumlah lisensi untuk produk yang diperlukan. | Beli lisensi tambahan atau bebaskan lisensi yang tidak digunakan. | CountViolation |

| Konflik Rencana Layanan | Dua rencana layanan dari produk berbeda tidak bisa digunakan bersamaan (contoh: SharePoint Plan 1 vs Plan 2). | Nonaktifkan salah satu rencana layanan atau hapus salah satu lisensi. | MutuallyExclusiveViolation |

| Produk Bergantung pada Lisensi Lain | Sebuah layanan membutuhkan layanan lain agar berfungsi (contoh: Workplace Analytics butuh Exchange Online). | Pastikan layanan prasyarat tetap aktif sebelum menghapus layanan lain. | DependencyViolation |

| Lokasi Penggunaan Tidak Diizinkan | Lokasi user tidak mendukung layanan Microsoft tertentu. | Ubah lokasi penggunaan user ke lokasi yang didukung atau keluarkan dari grup. | ProhibitedInUsageLocationViolation |

| Alamat Proxy Duplikat | User memiliki alamat proxy yang sama dengan user lain. | Perbaiki alamat proxy yang duplikat, lalu lakukan reprocess user. | (Tidak spesifik, terkait kesalahan proxy address) |

| Perubahan Atribut Mail/ProxyAddresses | Perubahan lisensi memicu perubahan atribut Mail atau ProxyAddresses. | Diperbolehkan, tidak perlu tindakan khusus. | (Tidak spesifik) |

| LicenseAssignmentAttributeConcurrencyException | Penetapan lisensi ganda secara bersamaan ke user. | Tidak perlu tindakan; Microsoft Entra akan retry otomatis. | LicenseAssignmentAttributeConcurrencyException |

- Reprocess Grup: Jika ada error setelah perbaikan, klik tombol Reprocess di halaman grup (Licenses) untuk memperbarui status.

- Reprocess User: Setelah memperbaiki error di user tertentu (seperti proxy address), klik Reprocess di halaman user.

- Migrasi Licenses: Pastikan tidak langsung hapus lisensi individual sebelum memastikan lisensi berbasis grup sudah aktif untuk menghindari kehilangan akses.

Mengubah penetapan license pada user

- Buka halaman Identitas - User di Pusat Admin Microsoft Entra.

- Pada navigasi sebelah kiri, pilih User.

- Di bilah User, pada menu, pilih New user.

- Buat User dengan menggunakan informasi berikut:

- Setelah selesai, buka Microsoft Entra ID dan klik Users untuk memverifikasi bahwa akun Dominique Koch muncul di daftar semua User.

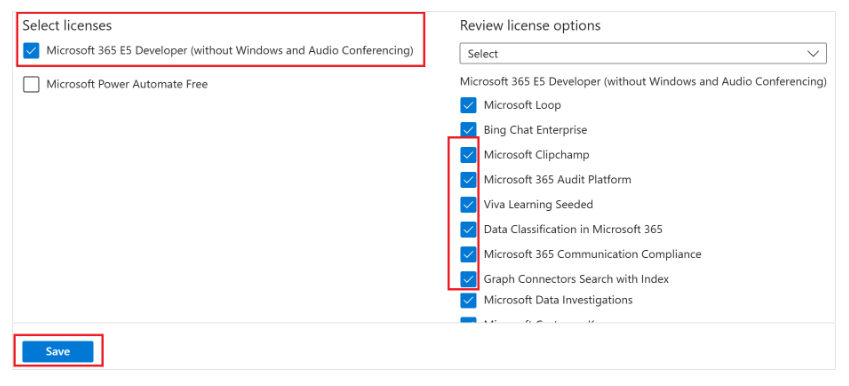

Memperbarui Penetapan Lisensi User

- Buka Pusat Admin Microsoft Entra.

- Pada navigasi sebelah kiri, di bawah Identitas (Identity), pilih User (Users).

- Pada layar User, pilih Dominique Koch.

- Pada navigasi sebelah kiri, pilih Lisensi (Licenses).

- Pada bilah Perbarui Penetapan Lisensi (Update license assignments), centang kotak untuk satu atau beberapa lisensi.

- Klik Save.

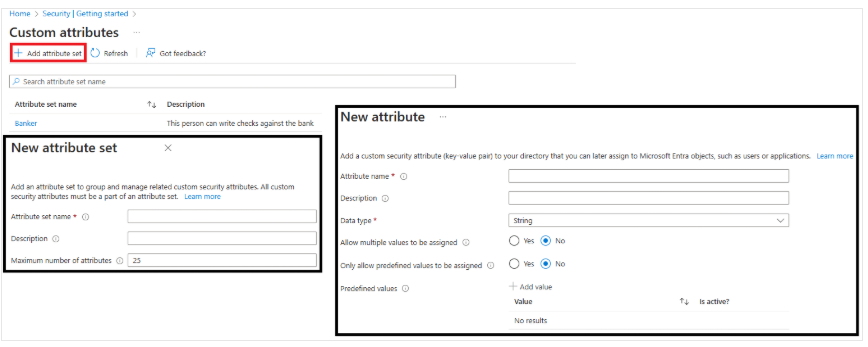

Membuat atribut custom untuk keamanan

Apa itu Atribut Keamanan Kustom?

Atribut keamanan kustom di Microsoft Entra ID adalah atribut spesifik bisnis (pasangan kunci-nilai) yang dapat Anda definisikan dan tetapkan ke objek Microsoft Entra. Atribut ini dapat digunakan untuk menyimpan informasi, mengkategorikan objek, atau menerapkan kontrol akses yang lebih rinci terhadap resource Azure tertentu.

Mengapa Menggunakan Atribut Keamanan Kustom?

- Memperluas profil user, misalnya menambahkan Tanggal Perekrutan Karyawan dan Gaji Per Jam untuk semua karyawan.

- Memastikan hanya administrator yang dapat melihat atribut Gaji Per Jam di profil karyawan.

- Mengkategorikan ratusan atau ribuan aplikasi untuk membuat inventaris yang dapat difilter dengan mudah untuk keperluan audit.

- Memberikan akses user ke Azure Storage blobs yang terkait dengan suatu proyek.

Apa yang Dapat Dilakukan dengan Atribut Keamanan Kustom?

- Mendefinisikan informasi spesifik bisnis (atribut) untuk tenant Anda.

- Menambahkan satu set atribut keamanan kustom pada user, aplikasi, resource Microsoft Entra, atau resource Azure.

- Mengelola objek Microsoft Entra menggunakan atribut keamanan kustom melalui kueri dan filter.

- Menyediakan tata kelola atribut sehingga atribut dapat menentukan siapa yang dapat memperoleh akses.

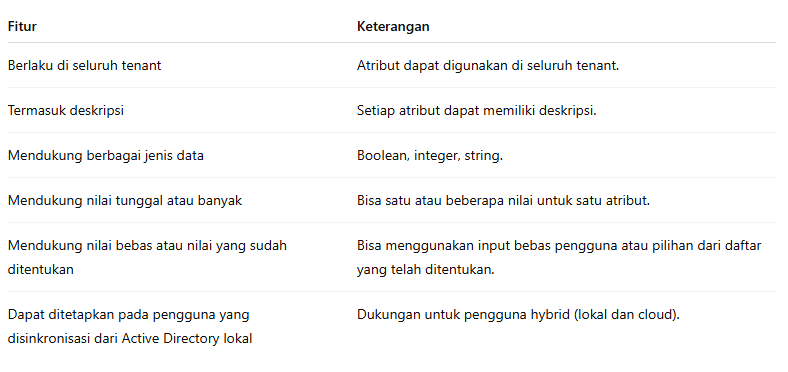

Fitur-Fitur Atribut Keamanan Kustom

Opsi untuk membuat user secara otomatis

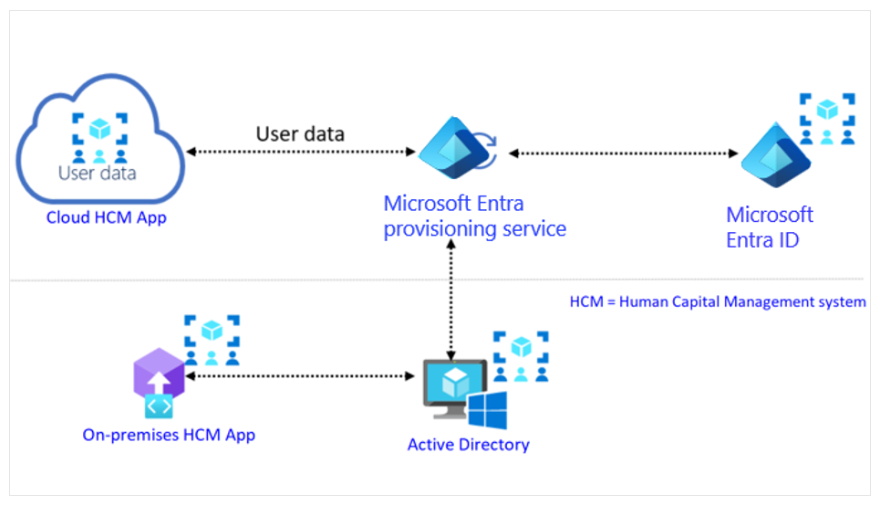

Komponen SCIM (System for Cross-Domain Identity Management)

-

Sistem HCM (Human Capital Management) : Aplikasi dan teknologi yang memungkinkan proses dan praktik Manajemen Modal Manusia, yang mendukung dan mengotomatiskan proses SDM sepanjang siklus hidup karyawan.

-

Layanan Provisioning Microsoft Entra : Menggunakan protokol SCIM 2.0 untuk provisioning otomatis. Layanan ini terhubung ke endpoint SCIM untuk aplikasi, dan menggunakan skema objek user SCIM serta REST API untuk mengotomatiskan provisioning dan de-provisioning user dan grup.

-

Microsoft Entra ID : Repositori user yang digunakan untuk mengelola siklus hidup identitas dan hak aksesnya.

-

Sistem Target : Aplikasi atau sistem yang memiliki endpoint SCIM dan bekerja sama dengan provisioning Microsoft Entra untuk memungkinkan provisioning otomatis user dan grup.

Mengapa Menggunakan SCIM?

SCIM (System for Cross-Domain Identity Management) adalah protokol standar terbuka untuk mengotomatiskan pertukaran informasi identitas user antara domain identitas dan sistem TI. SCIM memastikan bahwa karyawan yang ditambahkan ke sistem Human Capital Management (HCM) secara otomatis memiliki akun yang dibuat di Microsoft Entra ID atau Windows Server Active Directory. Atribut dan profil user disinkronkan antara kedua sistem tersebut, memperbarui atau menghapus user berdasarkan perubahan status atau peran user.

Kunci Utama Penggunaan SCIM

Menjaga sistem identitas Anda selalu diperbarui. Jika seorang user dapat otomatis dihapus dari Microsoft Entra ID segera setelah mereka dihapus dari sistem HR Anda, maka risiko potensi pelanggaran keamanan akan jauh berkurang.